NISTサイバーセキュリティーフレームワークの究極ガイド

2023年11月28日

重要インフラ組織は、サイバーセキュリティーフレームワークに従うことでサイバーセキュリティーリスクを管理する包括的なアプローチを得ることができます。通常、サイバーセキュリティーは業界のベストプラクティス、規格、ガイドラインに基づいており、運用技術(OT)資産、ビル管理システム(BMS)、接続された医療機器、その他の重要な資産を含むサイバーフィジカルシステム(CPS)を保護するため、実証済みな一連のメソッドを組織に提供します。サイバーセキュリティーフレームワークによって確立された共通言語と実証済みの対策は、ステークホルダーの間における一貫性と相互運用性を促進する鍵となります。協力とコミュニケーションを容易にすることで、組織は社内および社外のパートナーとサイバーセキュリティー関連情報を共有できるメリットを得ることができます。

信頼の育成、ベストプラクティスへの合致、規制要件の遵守、サイバーと運用、両方のレジリエンスの確保は、強力で効果的なセキュリティープログラムを構築する上で、サイバーセキュリティーフレームワークが提供する重要なステップです。このブログでは、米国で最も広く認知され、採用されているサイバーセキュリティーフレームワークについて、また、進化するデジタル環境において組織の保護を維持するためにどのように役立つかについて説明します。

NISTサイバーセキュリティーフレームワークとは?

米国国立標準技術研究所(NIST)が開発したサイバーセキュリティーフレームワーク(CSF)は、サイバーセキュリティー態勢を管理・改善するため、柔軟でリスクベースにアプローチするためのガイドラインやベストプラクティス、および基準を提供します。NIST CSFは、米国政府による「重要インフラのサイバーセキュリティーの改善」と題する大統領令に対応して作成されたもので、米国のあらゆる民間組織が情報セキュリティーとサイバーセキュリティーのリスク管理を実施するための出発点を提供するものです。NIST CSFの採用は米国政府機関および米国政府と取引する組織にのみ義務付けられていますが、米国の全業界で最も広く採用されているセキュリティフレームワークの1つであり、拡張型モノのインターネット(XIoT)全体で重要インフラを保護し、急速に進化するサイバーセキュリティーの脅威へ効果的に対応する能力をあらゆる組織において強化可能にするサイバーセキュリティーへの構造的アプローチとして機能します。

NISTフレームワークは誰に影響を与えるか?

NIST CSFガイドラインは、米国政府機関および米国政府と取引するあらゆる組織に義務付けられています。また、規制当局やコンプライアンス機関が、独自のサイバーセキュリティー要件やフレームワークを参照することも多くあります。例えば、医療保険の相互運用性と説明責任に関する法律(HIPAA)や連邦情報セキュリティー近代化法(FISMA)などの規制枠組みなどについてです。さらに、サプライチェーンパートナーは、サプライチェーン全体で一貫したレベルのサイバーセキュリティーを確保するため、サプライヤー、ベンダー、ビジネスパートナーにもNIST CSFの採用と遵守を求めることができます。NIST CSFは、その広範な影響力と幅広いステークホルダーへのメリットから、最終的には官民を問わずサイバーセキュリティー態勢を懸念するすべての組織において採用されるべきものであります。

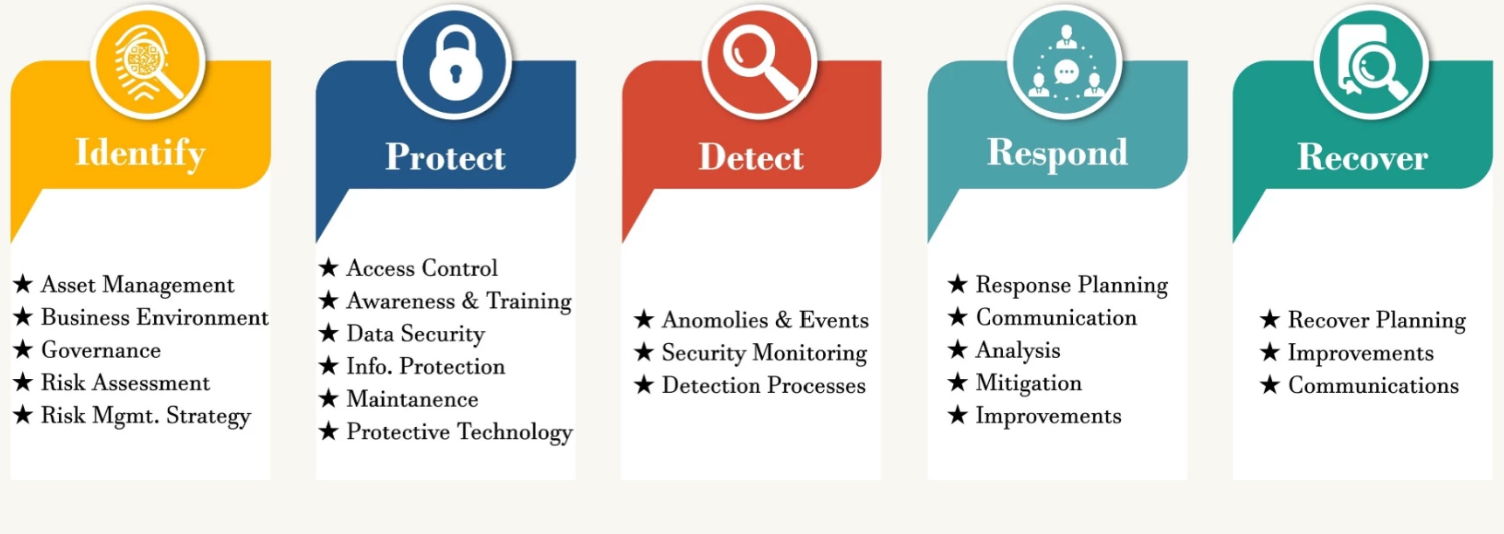

NISTサイバーセキュリティーフレームワークの5つの要素とは?

NISTフレームワークの中核となる構造は、セキュリティープロトコルとベストプラクティスの一般的な概要を示す5つの機能に分類されています。NISTフレームワークによると、機能は「動的なサイバーセキュリティーリスクに対処する運用文化を形成するために、同時的かつ継続的に」実行されることを意図しており、手続き的な手順を意図しているわけではありません。また、このフレームワークには、組織内の特定の部門やプロセスに対してより具体的なアクションプランを提供するカテゴリとサブカテゴリが含まれています。NISTの5つの機能とカテゴリには、次のようなものがあります:

1.特定:

この機能には、XIoT全体にわたるすべての重要な資産を包括的に可視化することが含まれます。見えないものを保護することはできません。だからこそ、サイバーセキュリティーチームは、最も重要な資産が何であり、それらがどのように通信されているかを完全に理解する必要があります。特定機能には、資産管理、ビジネス環境、ガバナンス、リスク評価、リスク管理戦略、サプライチェーン・リスク管理などのカテゴリーが含まれます。

2.保護:

2番目の機能である保護では、重要なサービスの提供と機密情報の保護を確実にするセーフガードに焦点を当てています。重要な資産と機能が特定されると、組織はそれに応じてサイバーセキュリティーへの取り組みに優先順位をつけることができます。保護機能に含まれるカテゴリーには、ID管理とアクセス制御、認識とトレーニング、データセキュリティー、情報保護プロセスと手順、メンテナンス、保護テクノロジーがあります。

3.検出:

検出機能ではサイバーイベントが発生した際、組織が継続的に監視し、特定するために必要な関連対策の概要を示します。この機能のカテゴリには、異常検出、セキュリティー監視、インシデント対応計画などが含まれます。

4.応答:

応答機能は、組織が検出されたサイバーセキュリティーインシデントに対応して適切な措置を講じていることを確認します。この機能の特定のカテゴリには、インシデント対応計画、コミュニケーション、分析、緩和、および改善が含まれます。

5.リカバリ:

最後の機能には、サイバーインシデント発生時、サイバーレジリエンスと事業継続性を確保するために実装されるリカバリ活動が含まれます。リカバリ機能のカテゴリーには、復旧計画、改善、教訓などが含まれます。

NIST CSFの5つの機能でOT環境を保護するには?

NIST CSFの5つの機能は、組織がサイバーセキュリティーリスクを評価し管理するための共通言語と構造化された方法論を提供します。しかし、独自に始めるには圧倒されるかもしれません。このフレームワークとの連携を支援するために、組織はOT環境におけるリスクの保護と軽減を支援できる広範なセキュリティ管理を備えたCPSセキュリティベンダーを評価する必要があります。クラロティプラットフォームには、オンプレミスソリューションである継続的脅威検知(CTD)、SaaSソリューションであるxDome、そしてNIST CSFの5つの機能のそれぞれが推奨するコントロールでOT環境を保護するのに役立つセキュアリモートアクセス(SRA)ソリューションが含まれています。クラロティソリューションは以下の点でNIST CSFの機能と連携しています:

機能1:特定

クラロティプラットフォームは、以下の特定コントロールをサポートします:

- 資産管理:

CTDまたはxDomeは、CPS資産の検出とインベントリを提供し、共通の資産データベースと統合して既存の資産インベントリを強化します。さらに、xDomeはデバイスの自動アクションを提供し、ユーザーが特定の資産属性や変更に関するワークフローを自動的に設計可能にします。

- ガバナンス:

CTD、xDome、SRAはそれぞれ、サイバーセキュリティーとリスクガバナンスに関する広範なリスクモニタリングプロセスの主要な構成要素を提供します。

- リスク評価:

CTDまたはxDomeは、デバイス、ネットワークセグメントとサブネット、通信、観測された脅威、脆弱性、全体的なリスクとセキュリティーハイジーンなど、複数のレベルでOT環境のリスクを継続的に評価します。

- リスク管理戦略:

CTDまたはxDomeは、OT環境のリスクに関するハイレベルな理解を提供し、リスク管理に関する戦略的な議論を推進します。

- サプライチェーンのリスク管理:

CTDまたはxDomeは、すべてのサードパーティのアクティビティ、コンポーネント、プロセス、および対応するリスクを特定します。SRAは、サプライチェーンリスク管理の一環として、サードパーティのリモートアクセスを可視化し、サードパーティアクティビティの監査を可能にし、緊急事態の回復手順をサポートします。

機能2:保護

クラロティプラットフォームは、以下のプロテクトコントロールをサポートします:

- ID管理とアクセスコントロール:

SRAは、最小権限とゼロトラストのセキュリティー原則に従ってきめ細かな役割とポリシーに基づいた管理コントロールを実施することで、OTのリモートアクセスを管理し、厳しく制御します。CTDまたはxDomeは、通信監査によるセグメンテーションとフラットネットワークの仮想セグメンテーションをサポートします。

- データセキュリティー:

CTDまたはxDomeは、セグメンテーションとネットワークフローのマッピング、および資産構成やその他のOTプロセスの変更通知によりデータセキュリティーを強化します。

- 情報保護プロセスと手順:

CTDまたはxDomeは、変更監視や仮想セグメンテーションなどの機能でサポートします。SRAは管理アクセスをコントロールすることで変更管理プロセスの確立に貢献します。

- 保守:

CTDまたは xDome は、産業システムの保守活動をモニタリングおよび監査し、SRA はシステム保守活動に対して複数の制御を提供します。

- 保護テクノロジー:

CTDまたはxDomeは、監視、リスク・脆弱性管理、およびポリシーゾーンを通じてサポートします。また、CTDはSRAと組み合わせることで、産業用システムの構成変更のログを作成します。

機能3:検知

クラロティプラットフォームは、以下の検知コントロールをサポートします:

- 異常とイベント:

CTDまたはxDomeはベースラインを確立し、ネットワークオペレーション、データフロー、構成およびファームウェア変更などの逸脱を特定します。

- セキュリティー継続監視:

CTD、xDome、およびSRAは、各産業用システムへのアクティビティとリモートアクセスを監視し、異常な通信や不正なアクティビティにフラグを付けます。対応を迅速化するため、CTDまたはxDomeの継続的なリスクスコアリングにより、チームは優先順位を効果的に設定可能です。

- 検出プロセス:

CTDまたはxDomeは、イベントを検出することでサポートし、その後、メンテナンスを容易にするためイベントを統合、コンテキスト化し、ユーザーインターフェースやsyslog、およびAPI を介して通信します。

機能4:応答

クラロティプラットフォームは、以下のレスポンスコントロールをサポートします:

- 対応計画:

CTDまたはxDomeは、調査員が一般的な戦術や手法の緩和策を理解するのに役立つように、ICS フレームワークの MITRE ATT&CKをマップする詳細なアラートの洞察により、さらに効率的な対応計画を提供します。

- 通信:

CTDまたはxDomeのオープンAPIとイベントフィードに支えられたクラロティクラウドは、OT脅威インテリジェンスを安全に共有するメカニズムを提供します。

- 分析:

CTDまたはxDomeは、分析を容易にするため、OT環境内のすべてのイベントおよび関連資産についての完全なフォレンジック情報と洞察を提供します。

- 緩和:

SRAは、侵害されたサードパーティ資産による潜在的な損害を制限します。CTDまたはxDomeは、OT の一般的な脆弱性とエクスポージャー (CVE) の完全な文書化を提供し、リスクベースの意思決定を可能にします。また、ファイアウォールの統合により、侵害を制限するため動的なルールの挿入がサポートされます。

- 改善点:

CTDからのイベントフォレンジック、プロセス値、ベースラインの例外またはxDomeからのイベントフォレンジックとベースラインの予測は、復旧と戦略プランニングの具体的な調整に役立ちます。さらに、クラロティプラットフォームの脅威シグネチャライブラリ、外部データセットおよび独自のリサーチは、新しい脆弱性が発見されるたび継続的に更新されます。

機能5:回復

クラロティプラットフォームは、以下のリカバリーコントロールをサポートします:

- リカバリーの計画:

CTDまたはxDomeの重要なシステムの変更情報は、影響を受けたシステムを運用環境に戻すことができるか評価可能です。

- 改善:

CTDまたはXDomeは、ネットワークのセグメンテーション、重要であるシステムの脆弱性、および攻撃ベクトルの分析を通じてサポートします。

- 通信:

クラロティクラウドにより、CTD または xDome を介した情報共有が可能となり、復旧に重要な情報を安全かつ効率的に配布可能です。

クラロティソリューションは、NISTサイバーセキュリティーフレームワークに準拠するだけでなく、規制要件や業界のガイドライン、その他のセキュリティー基準を遵守するためにあらゆる重要なインフラストラクチャセクターの組織を支援する目的で構築されています。組織がNIST CSFに準拠するためのCPSソリューションプロバイダを探すことで、サイバーセキュリティー態勢の強化、リスク管理戦略の改善、業界のベストプラクティスに関する適切なガイダンスといったメリットを享受することが可能です。最終的に、NIST CSFは急速に進化する脅威下において御社の重要な資産保護とサイバー脅威への対応を確実にするのです。

◾️クラロティ公式製品ページ◾️