クラロティのTeam82が発見、産業制御システムの三菱電機製smartRTU に認証回避の脆弱性

2025年5月27日

.png)

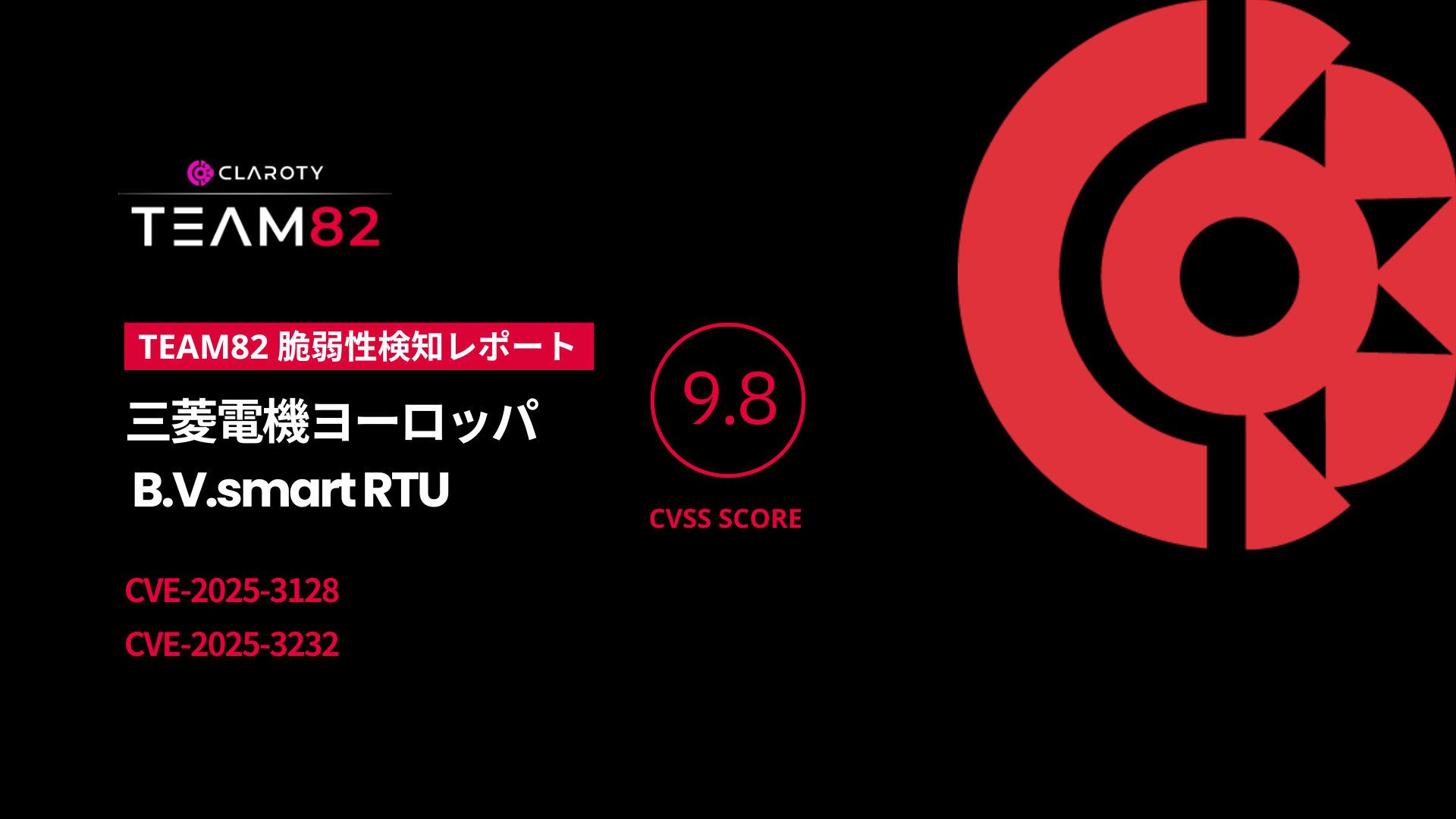

クラロティの専門分析チームTeam82 は、三菱電機ヨーロッパB.V.の smartRTU 製品において2つの脆弱性を発見しました。また、本脆弱性について米国の CISAが注意喚起を公開しました。詳細はTeam82の脆弱性開示ダッシュボードで確認できます。

- CVE-2025-3128:CWE-78 OSコマンドで使用される特殊要素の不適切な無効化

- CVE-2025-3232:CWE-306: 重要な機能における認証の欠如

最も深刻な脆弱性は認証バイパスで、CVSS 3.1 スコアで 9.8 と評価されています。これにより、認証を回避し、リモート認証されていない攻撃者は 任意のOSコマンドを実行し、三菱電機smartRTU内の情報を開示、改ざん、破壊、または削除したり、製品にサービス拒否状態を引き起こしたりする可能性があります。

三菱電機ヨーロッパ B.V.は、この脆弱性を悪用されるリスクを最小限に抑えるため、以下の緩和策を実施することを推奨します。

- インターネットアクセスが必要な場合は、ファイアウォールや仮想プライベートネットワーク(VPN)などを使用して不正アクセスを防止すること

- LAN内で使用し、信頼できないネットワークやホストからのアクセスはファイアウォールでブロックすること

- Webアプリケーションファイアウォール(WAF)を使用して、悪意のあるHTTP/HTTPSトラフィックをフィルタリング、監視、ブロックすること

- 信頼できるネットワークからのWebクライアントアクセスのみを許可すること

ご不明点などはお気軽にお問い合わせください。専門家がお応えいたします。

https://claroty.com/ja/request-a-demo

◆クラロティー公式製品ページはこちらから

https://claroty.com/ja#product

◆クラロティー ニュースレタートップページに戻る

https://claroty-jp-newsroom.prezly.com/

◆ご相談やお問い合わせは、下記よりお願いします。

https://claroty.com/ja/request-a-demo